PING IDENTITY

A Netbr estabeleceu cooperação técnica e comercial em IAM (Identity Access Management) com a Ping Identity (líder nos quadrantes de 2017, 2018, 2019 e 2020 – incluindo o maior Índice de Execução). A tecnologia Ping é empregada em complemento à solução existente Microsoft AD Azure.

Atualmente, a Ping possui mais de 2.000 clientes usando soluções abrangendo a identidade de funcionários, de clientes e de parceiros em vários casos de uso.

A lista de clientes da Ping inclui: 60% das empresas Fortune 100, 25% das empresas Fortune 500, 100% dos maiores bancos dos EUA, 80% dos maiores provedores de mídia (como a própria Netflix), além do maior provedor de Telecom dos EUA (Verizon – 2,5 bilhões de transações diárias com latência de menos de um milissegundo e disponibilidade de 99,9999998%.).

No Brasil, a Ping tem como clientes o Banco Itau-Unibanco, Caixa, Santander com as seguintes soluções sendo implantadas pela Netbr: PingAccess, PingDirectory, PingFederate, PingDataGov.

Os principais blocos da solução Ping Identity são:

Ping Directory: Desenvolvido com o UnboundID Data Store, é um diretório rápido e escalável usado para armazenar dados de identidade e de perfis estendidos.

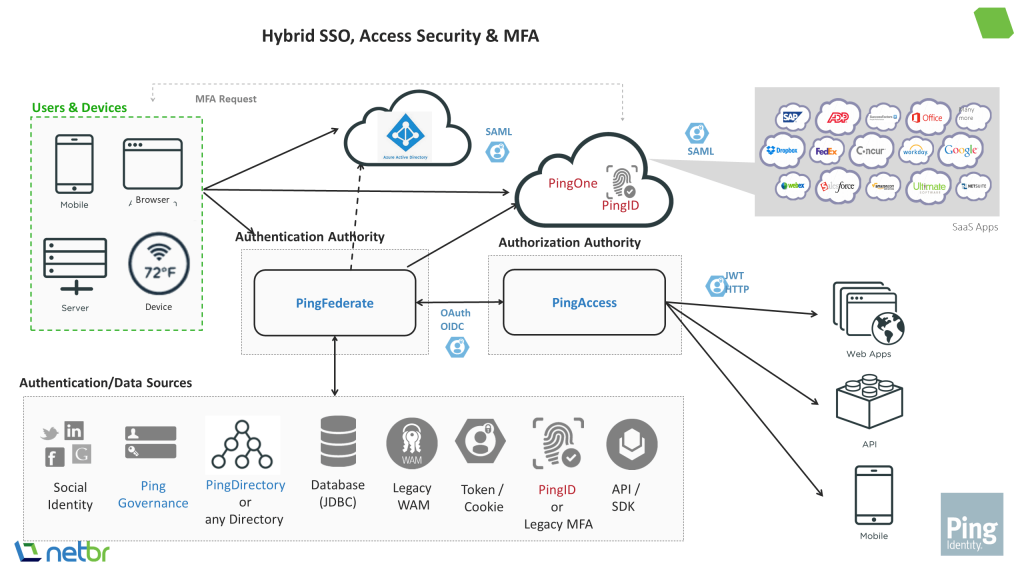

PingFederate: Permite autenticação de usuário e logon único. Serve como uma autoridade de autenticação global que permite que funcionários, clientes e parceiros acessem com segurança todos os aplicativos necessários em qualquer dispositivo. O PingFederate se integra facilmente a aplicativos em toda a empresa. Incluindo fontes de autenticação de terceiros, diversos diretórios de usuários e sistemas IAM existentes, além de oferecer suporte a versões atuais e passadas de padrões de identidade como OAuth, OpenID Connect, SAML e WS-Federation.

PingAccess: É uma solução de segurança de acesso centralizada com um mecanismo abrangente de políticas. Ele fornece acesso seguro a aplicativos e APIs até o nível da URL e garante que apenas usuários autorizados acessem os recursos necessários.

Garante apoio na migração de aplicações (integração e autorização de transação

PingAuthorize

PingAuthorize: Fornece controles de acesso detalhados e baseados em políticas para proteção de dados atributo-a-atributo e filtragem para conformidade regulamentar e gerenciamento de consentimento. Ajuda na gestão de consentimento, e extensão a projetos como Open Banking.

PingId: O PingID é uma solução de MFA baseado em nuvem que possui políticas de autenticação adaptáveis . A segurança é aprimorada em cenários de alto risco e otimizada para usuários e aplicativos de baixo risco. O PingID protege os aplicativos acessados por meio de logon único (SSO), integra-se perfeitamente ao Microsoft Azure AD, aos Serviços de Federação do Active Directory (AD FS) e ao Login do Windows.

Ajuda na extensão de novos MFA .

PingCentral

Ping Central: É um portal operacional que permite que a administração delegada de autoatendimento para usuários corporativos integre seus próprios aplicativos e APIs e consuma serviços de identidade centralizados. Ele também automatiza promoções nas camadas do ambiente de aplicativos, mantendo a configuração e oferece aos administradores visibilidade para todos os clientes e conexões, além de uma trilha de auditoria que permite ver quem promoveu o que e quando. Já faz parte do suíte.

PingIntelligence

PingIntelligence for APIs (not included): O PingIntelligence for APIs é uma solução de segurança que fornece uma visão unificada da atividade da API em toda a empresa para monitoramento e relatórios centralizados. Ele usa inteligência artificial para aprender comportamentos de tráfego para detectar e bloquear ameaças automaticamente para melhorar a postura de segurança da sua organização.

E então, quer bater um papo e compartilhar nossos casos de uso?

Dentro do IAM

O IAM aborda controles do acesso apropriado aos recursos em ambientes tecnológicos. Dentre esses controles, estão as informações que autenticam (e fortalece a autenticação), a identidade de um usuário e informações que descrevem dados e ações que a identidade está autorizada a acessar e executar.

Basicamente, O gerenciamento de acessos (IAM) é a disciplina de controle de negócios que “permite que os indivíduos certos, acessem os recursos certos, nos momentos certos e pelos motivos certos”.

Quando olhamos para disciplina de IAM, devemos atender aos seguintes requisitos funcionais:

– Autenticação: verificação de que uma entidade é quem/o quê alega estar usando uma senha, dados biométricos ou comportamento distinto.

– Autorização: Gerenciando informações de autorização que define quais operações uma entidade pode executar no contexto de um aplicativo específico. Por exemplo, um usuário pode estar autorizado a inserir um pedido de venda, enquanto outro usuário está autorizado a aprovar a solicitação de crédito desse pedido.

– Funções: ou grupos de operações. Os usuários recebem papéis geralmente relacionados a um determinado trabalho ou função de trabalho. Por exemplo, uma função de administrador de usuário pode estar autorizada a redefinir a senha de um usuário, enquanto uma função de administrador do sistema pode atribuir um usuário a um servidor específico.

– Delegação: A delegação permite que supervisores realizem modificações no sistema sem um administrador global ou que um usuário permita que outro execute ações em seu nome. Por exemplo, um usuário pode delegar o direito de gerenciar informações a outro usuário.

Devido à Melhor proposição de valor, e aderência à plataforma de clientes, entendemos que a Ping Identity, em conjunto com ambiente já existente Microsoft, atende os requisitos técnicos atuais de IAM, principalmente por permitir migração mais rápida de ambientes legados sob seguintes aspectos:

- Permitir que seja possível utilizar, ao mesmo tempo, recursos existentes de MFA (seja RSA SecurID ou Microsoft MFA).

- Estender uso plataforma de SignOn de Aplicações internas, integradas ou não, ao Azure AD. Isto pode gerar um benefício adicional ao projeto com a continuidade da disciplina IAM, que é resolução definitiva de senhas sincronizadas através de um projeto corporativo de Sign On.

- Além de atender melhor requisitos futuros de CIAM, APIs e mesmo Cloud, uma vez que o modelo inclui todos os componentes baseados em Software em integradas ao ambiente Microsoft Azure.

E então, quer bater um papo e compartilhar nossos casos de uso?